IoT Security For Consumer Devices उपभोक्ता उपकरणों के लिए IoT सुरक्षा

In this blog you will leanr about IoT Security For Consumer Devices as as well as Security activities.

Security for consumer loT devices is must. Three steps that companies should take to enhance consumer privacy and security and thereby build consumer trust in IoT devices:

उपभोक्ताओं के IoT उपकरणों की सुरक्षा आवश्यक हैं। तीन स्टेप्स जो कंपनियों को उपभोक्ता की गोपनीयता और सुरक्षा बढ़ाने के लिए उठाने चाहिए और इस तरह IoT उपकरणों में उपभोक्ताओं में विश्वास उत्पन्न करना चाहिए:

- Adopt security by design: This mean every Internet of Things design should start with security. Firms should incorporate security into the initial design process. डिजाईन द्वारा सुरक्षा को अपनाना इसका मतलब है कि प्रत्येक इंटरनेट ऑफ थिंग्स डिजाइन को सुरक्षा के साथ प्रारंभ करना चाहिए। फर्मों को अपने प्रारंभिक डिजाइन प्रक्रिया में सुरक्षा को भी अनिवार्य रूप से सम्मिलित करना चाहिए।

- Engage in data minimization: To avoid security breaches, IoT manufacturers should employ different approaches to protect the device from being accessed by anyone through the Internet. डेटा कम करने में संलग्न रहना: सुरक्षा उल्लंघनों से बचने के लिए, IoT निर्माताओं को डिवाइस को इंटरनेट के माध्यम से किसी के द्वारा एक्सेस किए जाने से बचाने के लिए अलग-अलग तरीकों का उपयोग करना चाहिए।

- Increase transparency and provide consumers with notice and choice for unexpected data uses: IoT manufacturers should provide consumers with notice about how their data is used and shared, and then offer tools that will allow consumers to turn off certain types of information collection and sharing. They should also educate consumers about security so users can avoid making risky behaviours while using their IoT device. पारदर्शिता बढ़ाएं और उपभोक्ताओं को अप्रत्याशित डेटा उपयोग के लिए नोटिस और विकल्प प्रदान करें : IoT निर्माताओं को उपभोक्ताओं को उनके डेटा का उपयोग और साझा करने के तरीके के बारे में सूचना प्रदान करनी चाहिए, और फिर ऐसे उपकरण प्रदान करने चाहिए जो उपभोक्ताओं को कुछ प्रकार के सूचना संग्रह और साझाकरण को बंद करने की अनुमति देंगे। उन्हें उपभोक्ताओं को सुरक्षा के विषय में भी शिक्षित करना चाहिए ताकि उपयोगकर्ता अपने IoT डिवाइस का उपयोग करते समय जोखिम भरा व्यवहार करने से बच सकें।

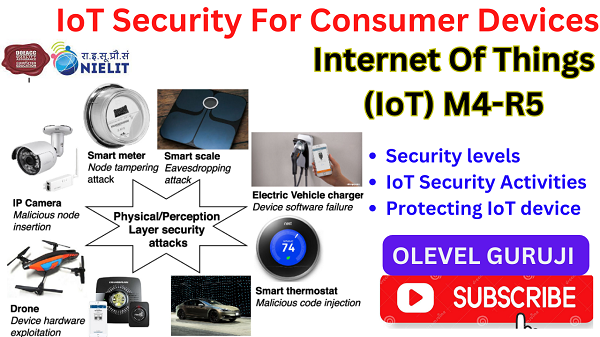

Security levels – सिक्योरिटी लेवल्स

The IOT device is facing various types of attacks including active attacks and passive attacks that may easily distRTFGVB¥I]K,wS\XWs\xwS\X963.*urb the functionality and abolish the benefits of its services. Different levels of attacks are categorized into four types according to their behavior and propose possible solutions to threats/attacks.

IOT डिवाइस सक्रिय हमलों और निष्क्रिय हमलों सहित विभिन्न प्रकार के हमलों का सामना कर रहा है जो आसानी से कार्य क्षमता को परेशान कर सकते हैं और इसकी सेवाओं के लाभों को समाप्त कर सकते हैं। हमलों के विभिन्न स्तरों को उनके व्यवहार के अनुसार चार प्रकारों में वर्गीकृत किया जाता है और खतरों / हमलों के संभावित समाधान प्रस्तावित करता है।

i) Low-level attack : If an attacker tries to attack a network and his attack is not successful.

निम्न स्तर का हमला -यदि कोई हमलावर किसी नेटवर्क पर हमला करने की कोशिश करता है और उसका हमला सफल नहीं होता है।

ii) Medium-level attack: If an attacker/intruder or an eavesdropper is just listening to the medium but do not alter the integrity of data.

मध्यम स्तर का हमला- यदि कोई हमलावर / घुसपैठिया या एक एव्सड्रोपर सिर्फ माध्यम को सुन रहा है, लेकिन डेटा की अखंडता में बदलाव नहीं करता है।

iii) High level attack: If an attack is carried on a network and it alters the integrity of data or modifies the data.

उच्च स्तर का हमला- यदि किसी नेटवर्क पर हमला किया जाता है और यह डेटा की अखंडता को बदल देता है या डेटा को संशोधित करता है।

iv) Extremely High-level attack: If an intruder/attacker attacks on a network by gaining unauthorized access and performing an illegal operation, making the network unavailable, sending bulk messages, or jamming network.

अत्यधिक उच्च-स्तरीय हमला- यदि कोई घुसपैठिया / हमलावर किसी नेटवर्क पर अनधिकृत पहुंच प्राप्त करके और एक अवैध ऑपरेशन करके, नेटवर्क को अनुपलब्ध बनाकर, बल्क मैसेज भेजकर या नेटवर्क को ठप्प करके हमला करता है।

IoT Security Activities- IoT सुरक्षा गतिविधियाँ

loT security needs to incorporate several essential activities: identification, authentication, | authorization, and monitoring.

IoT सुरक्षा को कई आवश्यक गतिविधियों को शामिल करना होगा: पहचान, प्रमाणीकरण, प्राधिकरण और निगरानी ।

1) Identification पहचान

loT devices require secure identifiers – such as serial numbers – that can be traced back to the device manufacturer and uniquely identify devices. This concept is widely used for access control for people and applications in existing security frameworks, and should be extended to IoT devices as well. Identifiers can be linked to permissions schemes that define how the device is allowed to interact with its environment, and these permissions can be changed dynamically – either by users or if the device is compromised during a security breach. Determining the appropriate identification scheme and secure ways of assigning identifiers to devices is essential for establishing a secure IoT environment.

जैसे कि सीरियल नंबर – जो कि डिवाइस सबसे पहले, IoT डिवाइसों को सुरक्षित आईडेन्टिफॉयर की आवश्यकता होती है – निर्माता और विशिष्ट उपकरणों को आइडेन्टिफाई करने के लिए वापस पता लगाया जा सकता हैं। इस कॉन्सेप्ट को व्यापक रूप से मौजूदा सुरक्षा ढांचे में व्यक्तियों एवं एप्लीकेशन को कन्ट्रोल करने के लिए उपयोग किया जाता है, और इसे lot डिवाइसों के लिए भी बढ़ाया जाना चाहिए। आईडेन्टिफॉयर को परमिशन स्कीम के साथ लिंक किया जा सकता है जो डिफाइन करता है कि डिवाइस को अपने वातावरण के साथ बातचीत करने की अनुमति कैसे दी जाती है, और इन अनुमतियों को डायनामिकली रूप से बदला जा सकता है या तो यूजर द्वारा या यदि सुरक्षा भंग के दौरान डिवाइस से समझौता किया जाता है। उचित आइडेन्टिफिकेशन स्कीम और उपकरणों को असाइन करने के सुरक्षित तरीके निर्धारित करना एक सुरक्षित IoT वातावरण स्थापित करने के लिए आवश्यक है।

2) Authentication प्रमाणीकरण

Secure authentication mechanisms are required to establish a connection between the IoT device and the network.

IoT डिवाइस और नेटवर्क के बीच कनेक्शन स्थापित करने के लिए, सुरक्षित प्रमाणीकरण विधि की आवश्यकता होती है।

3) Authorization प्राधिकरण

This mechanisms need to be implemented so that the device allowed behaviour during actual use can be determined based on the identity of a device and its associated permissions.

इस मेकेनिज्म को लागू करने की आवश्यकता है ताकि डिवाइस के व्यवहार की अनुमति के आधार पर वास्तविक उपयोग के दौरान व्यवहार की अनुमति दी जा सके।

4) Monitoring – निगरानी करना

Monitoring activities need to take place to identify unusual patterns in the data provided by the loT devices and identify potential security breaches.

आईओटी उपकरणों द्वारा प्रदान किए गए डेटा में असामान्य पैटर्न की पहचान करने और संभावित सुरक्षा उल्लंघनों की पहचान करने के लिए निगरानी करने वाली ऐक्टिवटी की आवश्यकता है।

Protecting IoT devices- IoT उपकरणों की सुरक्षा

To protect loT devices: IoT उपकरणों की सुरक्षा के लिए

1) Understand the Advantages of Connecting to the Internet: Don’t connect your smart device to the internet just because it has the capability. First you should check what features are available in your device without connecting it to the internet. You might discover that your smart device has good features which are available without internet connection. In that scenario, it is better to use the device offline. This is a good way of protecting your security without having to spend anything.

इंटरनेट से जुड़ने के फायदों को समझें :अपने स्मार्ट डिवाइस को इंटरनेट से केवल इसलिए कनेक्ट न करें क्योंकि उसमें क्षमता है। पहले आपको यह जांचना चाहिए कि इंटरनेट से कनेक्ट किए बिना आपके डिवाइस में क्या विशेषताएं उपलब्ध हैं। आपको पता चल सकता है कि आपके स्मार्ट डिवाइस में अच्छी सुविधाएँ हैं जो बिना इंटरनेट कनेक्शन के उपलब्ध हैं। उस परिदृश्य में, डिवाइस का ऑफलाइन उपयोग करना बेहतर है। बिना खर्च किए अपनी कुछ रक्षा करने का यह एक अच्छा तरीका है।

2) Use Secondary Network: Most of the time, your WIFI router is capable of creating multiple networks which helps you to create restricted access for your family and your guests. You should also think of creating an extra network just for your internet of things devices. This will help you to curb unauthorised access to your sensitive data when you are accessing your connection OT through your smart devices. Having a separate connection to act like a buffer will help to ensure that no outside entity is allowed to access your shared files and other kinds of encrypted data.

सेकेण्डरी नेटवर्क का उपयोग करें : अधिकांश समय, आपका वाईफाई राउटर अनेक नेटवर्क बनाने में सक्षम होता है जो आपको अपने परिवार और अपने मेहमानों के लिए रिस्ट्रक्टेड एक्सेस करने में मदद करता है। आपको बस अपने इंटरनेट • ऑफ थिंग्स डिवाइस के लिए एक अतिरिक्त नेटवर्क बनाने के बारे में सोचना चाहिए। जब आप अपने स्मार्ट उपकरणों के माध्यम से अपना कनेक्शन एक्सेस कर रहे होते हैं, तो आपको अपने संवेदनशील डेटा तक अनधिकृत एक्सेस को रोकने में मदद मिलेगी। बफर की तरह कार्य करने के लिए एक अलग कनेक्शन होने से यह सुनिश्चित करने में मदद मिलेगी। कि किसी भी बाहरी इकाई को आपकी साझा की गई फाइलों और अन्य प्रकार के एन्क्रिप्टेड डेटा को एक्सेस करने की अनुमति नहीं है।

3) IoT security for consumer devices It is important that you keep changing your passwords on PC’s, individual accounts and mobile devices. What you should also remember is that it is equally important to change the passwords you use on your internet of things devices.

अपने पासवर्ड बदलते रहें: यह महत्वपूर्ण है कि आप अपने पासवर्ड को अपने पीसी, व्यक्तिगत खातों और मोबाइल उपकरणों पर बदलते रहें। आपको जो याद रखना चाहिए वह यह है कि आपके द्वारा उपयोग किए जाने वाले पासवर्ड को अपने डिवाइस पर बदलना भी उतना ही महत्वपूर्ण है।

4) Don’t Enable Universal Plug & Play Features: Nearly all smart devices have a feature, called as UPnP. With this feature, different devices can find one another and connect to each other. This feature makes the devices more convenient because you don’t need to configure each of these devices separately. What you need to be aware, however is that UPnP protocols make use of local networks for connecting and are thus vulnerable to outside access. In case there is an attack, outside entities might be able to gain access to multiple devices simultaneously. Hence, it is a good practice to turn off the UPnP feature on every device.

यूनिवर्सल प्लग और प्ले सुविधाएँ सक्षम न करें: लगभग सभी स्मार्ट डिवाइसो में एक विशेषता होती है, जिसे UPnP कहा जाता है। इस सुविधा के साथ, विभिन्न डिवाइस एक-दूसरे को ढूंढ सकते हैं और एक-दूसरे से जुड़ सकते हैं। यह सुविधा उपकरणों को अधिक सुविधाजनक बनाती है क्योंकि आपको इनमें से प्रत्येक उपकरण को अलग से कॉन्फिगर करने की आवश्यकता नहीं है। हालांकि आपको जागरूक होने की आवश्यकता है, लेकिन यह है कि UPnP प्रोटोकॉल कनेक्ट करने के लिए लोकल नेटवर्क का उपयोग करते हैं और इस प्रकार बाहरी पहुंच के लिए कमजोर हो जाती हैं। यदि कोई अटैक होता है, तो बाहरी इकाइयाँ एक साथ अनेक उपकरणों को एक्सेस करने में सक्षम हो सकती हैं। इसलिए, हर डिवाइस पर UPnP सुविधा को बंद करना एक अच्छा तरीका है।

5) Update your every Device: You should enable automatic updates, if it is available and in its absence, check regularly for firmware updates. This is necessary as this is the way new security patches are installed on your devices. As hackers and other intruders are consistently coming up with new ways to hack IoT devices, technology manufacturers are involved in the constant effort to counter act such threats with security measures. Thus, making sure that all your devices are updated will help to strengthen the security in your house as a whole.

अपने प्रत्येक डिवाइस को अपडेट करें: आपको स्वचालित अपडेट एनेबिल करना चाहिए, यदि यह उपलब्ध है और इसकी अनुपस्थिति में, आपको फर्मवेयर अपडेट के लिए नियमित रूप से जांच करनी चाहिए। यह आवश्यक है क्योंकि यह आपके उपकरणों पर नए सुरक्षा कवर (patches) इन्स्टॉल्ड करने का तरीका है। चूंकि हैकर और अन्य घुसपैठिए लगातार loT डिवाइसों को हैक करने के नए तरीकों के साथ आ रहे हैं, प्रौद्योगिकी निर्माता सुरक्षा उपायों के साथ इस

तरह के खतरों का मुकाबला करने के निरंतर प्रयास में शामिल हैं। इस प्रकार, यह सुनिश्चित करना कि आपके सभी उपकरण अपडेट किए गए हैं, जो आपके घर में ही सुरक्षा को मजबूत करने में मदद करेंगे।

6) Reduce your use of Cloud Technology: As you might know, most loT providers provide free cloud storage with their devices. The reason for this is that it is coneddcsidered as emerging technology. However, there are some potential drawbacks with this technology. The first one is that you need an active connection if you want to access the data that you store in the cloud; that information cannot be accessed without a connection. Secondly, outsiders might be able to hack ieddnto your connection as you are accessing your account. So, before you start using the cl€€RTFGVBoud, make sure that you are familiar with the ways to secure your data and thoroughly understand the privacy measures.

क्लाउड टेक्नोलॉजी के अपने उपयोग को कम करें जैसा कि आप जानते हैं, अधिकांश IoT प्रदाता अपने उपकरणों के साथ मुफ्त क्लाउड स्टोरेज प्रदान करते हैं। इसका कारण यह है कि इसे उभरती हुई तकनीक माना जाता है। हालांकि, इस तकनीक के साथ कुछ संभावित कमियां हैं। पहला यह है कि यदि आप उस डेटा तक पहुंचना चाहते हैं, जिसे आप क्लाउड में संग्रहीत करते हैं, तो आपको एक सक्रिय कनेक्शन की आवश्यकता होती है, उस जानकारी को बिना कनेक्शन के एक्सेस नहीं किया जा सकता। दूसरे, बाहरी लोग आपके कनेक्शन को हैक करने में सक्षम हो सकते हैं क्योंकि आप अपना खाता एक्सेस कर रहे हैं। इसलिए, क्लाउड का उपयोग शुरू करने से पहले, सुनिश्चित करें कि आप अपने डेटा को सुरक्षित करने के तरीकों से परिचित हैं और गोपनीयता उपायों को अच्छी तरह से समझते हैं।

Thanks For Reading the Article. I hope you will understand the topic IoT Security For Consumer Devices well.

edc

https://www.youtube.com/@olevelguruji

For Live Class Click on the video

Also Check the Recently Uploaded the blog

IoT Security issues and solutions – Definition,Needs and Why Security